Alertas posibles durante la instalación o actualización de la TWS

La Trader Workstation (TWS) de IBKR es un sistema de negociación global que les permite a los clientes utilizar un conjunto de herramientas de negociación en línea. La TWS puede instalarse en Windows, Mac OS X y Linux, y requiere la presencia de un entorno de tiempo de ejecución Java (Java Runtime Environment, JRE). Por tanto, cuando instale la TWS, también descargará los archivos Java necesarios para ejecutarse utilizando una máquina virtual Java (Java Virtual Machine, JVM).

A veces, durante el proceso de instalación o actualización de la TWS, ciertos tipos de software, como las aplicaciones antivirus, mostrarán una alerta y evitarán que se complete el proceso. Las advertencias y otros mensajes, en este caso, podrán ignorarse con seguridad, y podrá completar la instalación de la plataforma de negociación.

Tabla de contenidos

Descargar el instalador de la TWS y actualizar parches

Los instaladores de la TWS disponibles en las áreas de descarga de ibkr.com o de las páginas web regionales de IBKR están selladas y firmadas digitalmente utilizando todos los procedimientos de seguridad que exigen los estándares de la industria, y no contienen códigos ni procesos maliciosos. Se han utilizado las mismas prácticas estándares de la industria para los parches de actualizaciones de la TWS, los cuales se descargan e instalan automáticamente cuando se inicia la TWS (solo en caso de que exista una actualización disponible). De todos modos, si ha recibido una alerta, le recomendamos que sea cauteloso. En caso de que desee conservar el archivo de instalación de la TWS en su ordenador para uso futuro, deberá asegurarse de que se apliquen las mismas precauciones que para la protección de datos contra virus y malware.

¿Por qué recibo una advertencia al intentar instalar la TWS o cuando se ejecuta la actualización automática de la TWS?

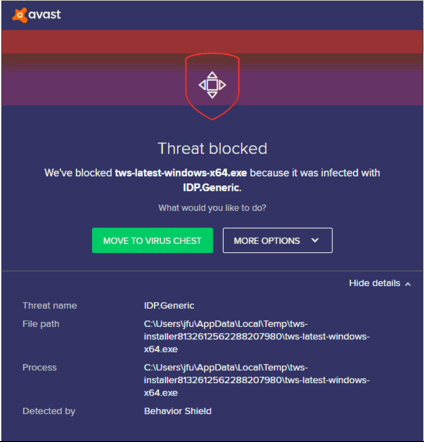

Es probable que vea una alerta (similar a la Figura 1, pero puede ser otra) y su sistema de seguridad esperará a que usted le indique cómo procesar el archivo sospechoso. Normalmente, tiene la opción de colocar el archivo en cuarentena, eliminarlo, ignorarlo o crear una excepción permanente para ese caso.

Tenga en cuenta que su antivirus podrá colocar en cuarentena o eliminar automáticamente el archivo del instalador de la TWS, o algunos de sus componentes, sin pedirle su confirmación ni mostrarle una advertencia. De todos modos, esto debería suceder solamente si ha preconfigurado su antivirus para reaccionar específicamente de este modo.

Figura 1.

¿Qué debería hacer cuando recibo una advertencia?

En caso de recibir una advertencia durante la instalación o actualización de la TWS, le recomendamos seguir los pasos a continuación:

1. Eliminar el instalador de la TWS y descargarlo nuevamente desde la página web principal o desde las páginas web regionales de IBKR.

a) Elimine el archivo del instalador de la TWS presente en su ordenador, y luego elimínelo también de su Papelera de reciclaje (vaciar la Papelera de reciclaje).

b) Desde la tabla a continuación, haga clic en el área de descarga de la TWS correspondiente a su ubicación.

| Ubicación | Área de descarga de la TWS |

| EE. UU. | https://www.ibkr.com |

| Asia/Oceanía | https://www.interactivebrokers.com.hk |

| India | https://www.interactivebrokers.co.in |

| Europa | https://www.interactivebrokers.co.uk https://www.interactivebrokers.eu |

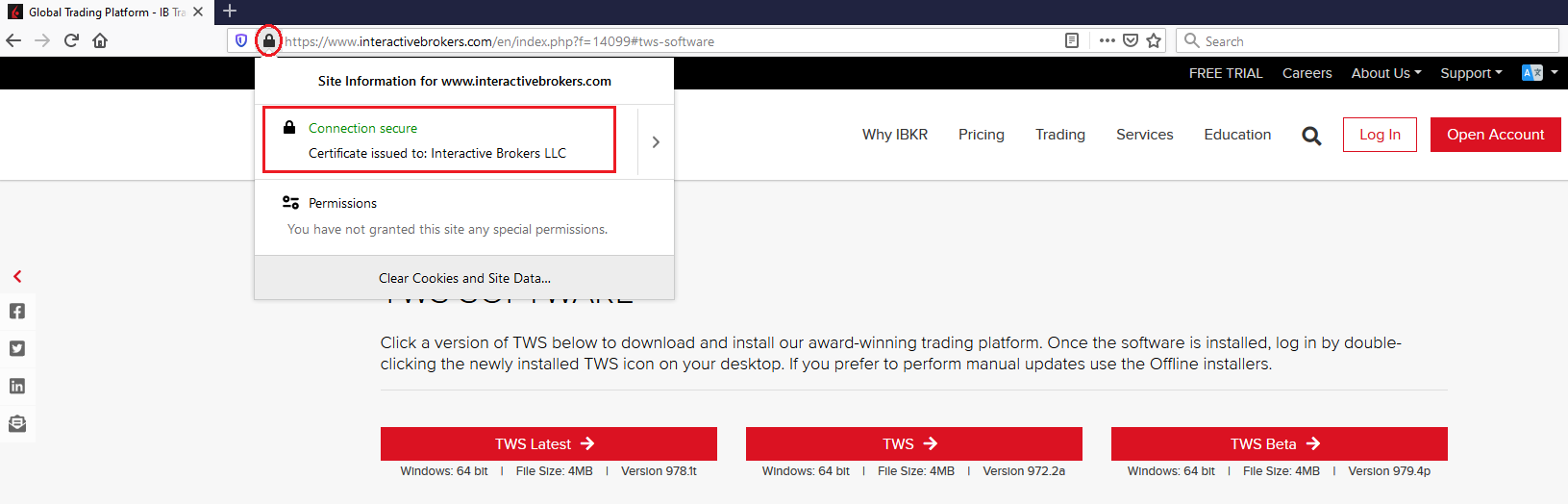

c) Compruebe el certificado de la página web. La mayoría de los exploradores de Internet le alertarán inmediatamente en caso de que el certificado sea inválido, esté comprometido o haya caducado. De todos modos, si desea comprobar manualmente la validez del certificado de la página web, haga clic sobre el candado junto a la dirección (URL) de la página y asegúrese de que la Conexión aparezca como segura,y de que no existan advertencias de seguridad (observe la Figura 2 a continuación).

Figura 2.

d) Haga clic en el botón etiquetado con la versión de la TWS que desea utilizar, y descargue el instalador de la TWS nuevamente.

2. Compruebe la firma digital del archivo del instalador de la TWS que ha descargado

Normalmente, recibirá inmediatamente una advertencia de seguridad en caso de que la firma digital de un archivo esté comprometida. De todos modos, si desea realizar una verificación manual, proceda del siguiente modo (de acuerdo con su sistema operativo):

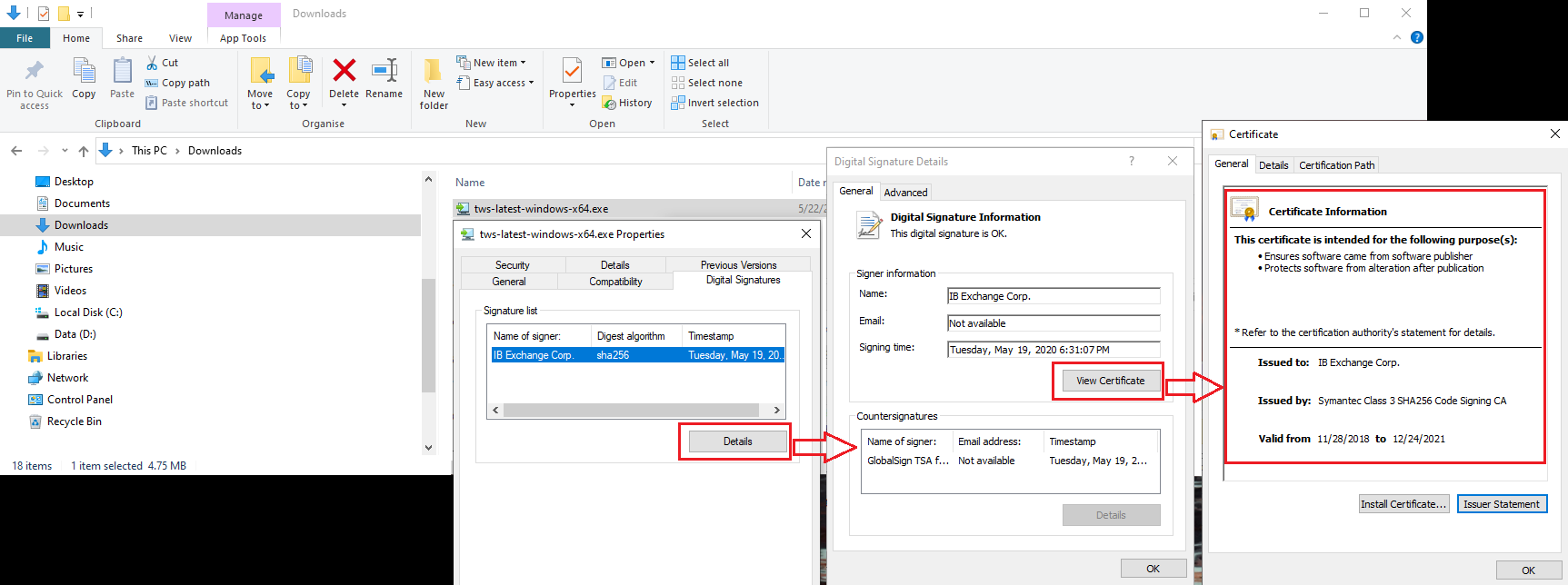

Para Windows

a) Desde el Explorador de archivos de Windows, acceda a su carpeta de Descargas o la carpeta en donde haya colocado al instalador de la TWS

b) Haga clic derecho sobre el archivo del instalador de la TWS, seleccione Propiedades, y luego haga clic en la pestaña "Firmas digitales"

c) Haga clic en "Detalles" y en "Ver certificado" para comprobar el estado y el firmante del certificado. El firmante legítimo es "IB Exchange Corp." (observe la Figura 3 a continuación)

Figura 3.

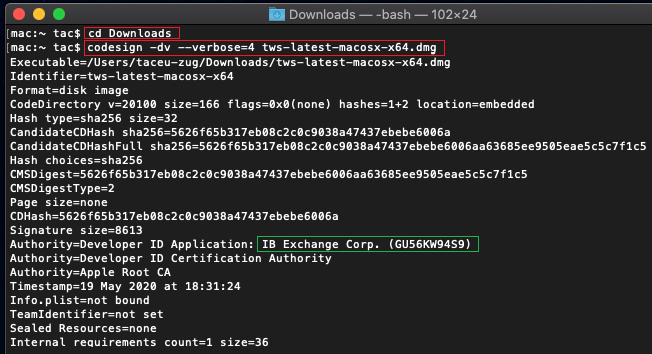

Para Mac OS X

a) Haga clic en la lupa (buscador de aplicaciones) en la esquina superior derecha de la pantalla y escriba Terminal. Desde los resultados de búsqueda, inicie la aplicación Terminal

b) Escriba Descargas de cd y pulse Intro

c) Escriba codesign -dv --verbose=4 tws-latest-macosx-x64.dmg y pulse Intro. Tenga en cuenta que el nombre del archivo (tws-latest-macosx-x64.dmg) podrá diferir de acuerdo con la versión de la TWS que haya decidido descargar. Si fuere necesario, reemplace el nombre del archivo en el comando con el nombre adecuado

d) Compruebe la salida del comando y asegúrese de que la "Id. del desarrollador de la aplicación" sea "IB Exchange Corp." (observe la Figura 4 a continuación)

Figura 4.

3. Ejecute el archivo del instalador de la TWS que ha descargado

Una vez que haya descargado el instalador de la TWS nuevamente, y luego de asegurarse de que el archivo sea el original (puntos 1. y 2. arriba), podrá proceder con la instalación. En caso de recibir una advertencia de su antivirus, podrá considerar razonablemente que se trata de un falso positivo y podrá ignorarlo. En caso de necesitar asistencia respecto de este paso, proceda directamente a la próxima sección.

¿Cómo puedo señalar una alerta como un falso positivo?

Todos los sistemas de seguridad modernos permiten la creación de excepciones, precisamente, para tratar casos de falsos positivos. Una excepción es una regla que fuerza al motor del antivirus a no buscar archivos o procesos específicos. El archivo o proceso específico se considerará, entonces, seguro y no se presentarán alertas al respecto.

El procedimiento para la creación de una excepción podrá variar de acuerdo con el software de seguridad que esté utilizando. Podrá crear una excepción temporal o permanente directamente desde la ventana emergente de la alerta, o tendrá que crear una manualmente desde una sección específica en el panel de configuración principal.

Si no está seguro acerca del procedimiento, le recomendamos que consulte la documentación de su antivirus.

Una vez que ha establecido una excepción para el archivo del instalador de la TWS, o para el proceso del actualizador de la TWS, ya no estarán bloqueados y podrá completar sus tareas correspondientes de manera correcta.

¿Qué más puedo hacer si tengo dudas o si mi sistema se comporta de manera anormal?

Si tiene motivos para creer que su ordenador podría estar comprometido o infectado, le recomendamos realizar una búsqueda completa del sistema. Normalmente, podrá hacer clic derecho sobre el icono del antivirus presente en la barra de tareas al pie (para Windows) o en la barra del menú superior (para MacOS) y encontrará la opción de iniciar un examen completo del sistema. Alternativamente, podrá iniciar dicha tarea desde la ventana principal del antivirus. Si no está seguro acerca del procedimiento, le recomendamos que consulte la documentación de su antivirus.

Antecedentes técnicos

¿Cómo examina mi sistema de seguridad los archivos que he descargado de Internet?

Los motores antivirus y anti-malware modernos basan en el reconocimiento de amenazas de la siguiente forma:

Búsqueda en base a firmas: el buscador del antivirus busca un patrón específico de bytes que se haya catalogado previamente como malicioso o al menos sospechoso. El antivirus podrá comprobar también firmas de archivos (denominados "hash") contra una base de datos de amenazas conocidas (denominadas definiciones de virus).

Análisis de comportamiento: el motor del antivirus detecta acciones específicas que, individualmente, no representan una amenaza pero, cuando se correlacionan unas con otras, asemejan a la actividad habitual del software malicioso (p. ej., la capacidad de codificar o replicar u ocultarse a sí mismo, descargar archivos adicionales de Internet, contactar hosts externos en Internet, modificar el registro del sistema operativo). Este tipo de búsqueda está diseñado para detectar amenazas al ordenador desconocidas anteriormente.

Detección heurística: el buscador descompila el código o lo ejecuta dentro de un entorno virtual y restringido. Luego, clasifica y pondera las acciones realizadas por el código contra un conjunto de reglas predefinido y basado en el comportamiento.

Protección basada en la nube y "machine learning": estas son técnicas relativamente nuevas. El archivo que debe analizarse se envía a la nube del proveedor del sistema de antivirus o seguridad en donde algoritmos sofisticados realizan un análisis profundo de la autenticidad y el comportamiento del código.

¿Son estos métodos de búsqueda infalibles?

Las amenazas modernas son muy sofisticadas y, al igual que con los virus biológicos, pueden mutar su código y sus firmas. Además, se crean nuevos tipos de malware y explotaciones cada día, y se propagan rápidamente por Internet. Los métodos de reconocimiento de amenazas mencionados arriba no son infalibles, pero pueden garantizar un alto porcentaje de reconocimiento de malware cuando se combinan.

Si bien las técnicas basadas en firmas son muy exitosas a la hora de reconocer amenazas conocidas, y menos proclives a falsos positivos, no son tan eficaces para reconocer malware desconocido o mutaciones de malware existentes. En esta área, los métodos de comportamiento y heurísticos funcionan mucho mejor, aunque son más proclives a falsos positivos debido a que su detección no se basa sobre el simple procesamiento de códigos, sino que sobre un cierto grado de interpretación y, en consecuencia, de incertidumbre.

El término "falso positivo" se utiliza cuando un sistema de seguridad clasifica un archivo o proceso inocuo como malware.

Referencia: